Sistemi di autenticazione: fattori tecnologici e nuove soluzioni per un mondo password-less - Cyber Security 360

Scoperta vulnerabilità che contrasta direttamente i sistemi di autenticazione a 2 fattori - Player.it

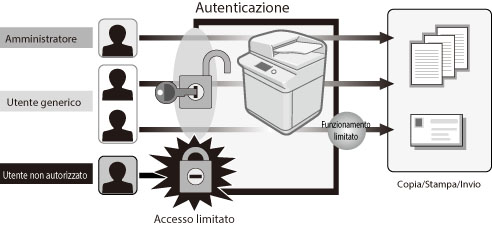

I vantaggi di un sistema di autenticazione centralizzato e versatile | 3DGIS sistemi informativi territoriali